http://www.youtube.com/watch?feature=player_embedded&v=srpbDcHZGss#!

Thứ Hai, 19 tháng 3, 2012

Ramnit - Sâu yêu Facebook

Ramnit là sâu có khả năng lây lan nhiều mặt.Nó được phát hiện vào năm 2010 trong các hệ thống local.ngày nay các hacker đã bắt đầu thiết kế nó thành loại sâu tiên tiến hơn.Sâu này đã đánh cắp 45.000 thông tin facebook và vẫn còn tiếp tục.Sâu này có thể bypass 2 cấp xác thực được sử dụng bởi các tổ chức ngân hàng và các tổ chức vận chuyển .Sau đây là mã của sâu này được chụp vào năm 2010

Nó đến từ các mã độc hại trên internet và lây lan thông qua các file .html và các file thực thi .dll

http://www.youtube.com/watch?feature=player_embedded&v=srpbDcHZGss#!

http://www.youtube.com/watch?feature=player_embedded&v=srpbDcHZGss#!

Thứ Tư, 14 tháng 3, 2012

Làm sao để lấy lược sử USB và xóa chúng

Ngày nay đa phần các thiết bị kết nối vào máy tính đều sử dụng cổng USB.Đương nhiên sẽ kèm theo virus ,backdoor ,v.v.Vậy làm thế nào để quản lý việc này.Để biết được những dữ liệu bị đánh cắp khỏi máy tính.Lịch sử usb có thể được theo dõi bằng hai cách

1.Nhìn trực tiếp trong file regisry

2.Sử dụng tool

Sau đây là cách thức thực hiện 2 phương pháp :

1.Xem thông tin trong registry:

Mở run gõ regedit

Lịch sử USB có thể tìm thấy ở 2 nơi sau :

--HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl\Enum\USB

--HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl\Enum\USBTOR

Các bạn có thể thấy thông tin lịch sử sử dụng USB

2.Dùng tool

Sử dung tool NirSoft ó thể tải tạ http://www.nirsoft.net/utils/usb_devices_view.html

Tải và chạy.Nó sẽ hiển thị tất cả các thiết bị kết nối vào máy tính

Số serial là duy nhất cho các thiết bị bên ngoài.Nhưng với các thiết bị cục bố số seri có thể giồng nhau.

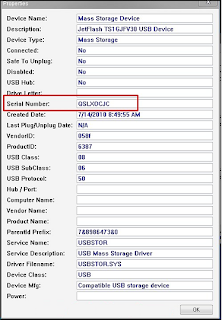

Bây giờ ta chọn thiết bị muốn xem click chuột phải chọn properties.Nó sẽ cho bạn thông tin chi tiết về thiết bị như hình dưới đây :

Bây h làm sao để xóa lược sử USB

1.Mơ của sổ registry như trước và làm theo như sau :

Sau khi hoàn thành tất cả các bước thì bạn xóa registry key

Trên linux các bạn có thể sử dụng tool USBVIEW http://sourceforge.net/projects/usbview/

1.Nhìn trực tiếp trong file regisry

2.Sử dụng tool

Sau đây là cách thức thực hiện 2 phương pháp :

1.Xem thông tin trong registry:

Mở run gõ regedit

Lịch sử USB có thể tìm thấy ở 2 nơi sau :

--HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl\Enum\USB

--HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl\Enum\USBTOR

Các bạn có thể thấy thông tin lịch sử sử dụng USB

2.Dùng tool

Sử dung tool NirSoft ó thể tải tạ http://www.nirsoft.net/utils/usb_devices_view.html

Tải và chạy.Nó sẽ hiển thị tất cả các thiết bị kết nối vào máy tính

Số serial là duy nhất cho các thiết bị bên ngoài.Nhưng với các thiết bị cục bố số seri có thể giồng nhau.

Bây giờ ta chọn thiết bị muốn xem click chuột phải chọn properties.Nó sẽ cho bạn thông tin chi tiết về thiết bị như hình dưới đây :

Bây h làm sao để xóa lược sử USB

1.Mơ của sổ registry như trước và làm theo như sau :

Sau khi hoàn thành tất cả các bước thì bạn xóa registry key

Trên linux các bạn có thể sử dụng tool USBVIEW http://sourceforge.net/projects/usbview/

Thứ Năm, 8 tháng 3, 2012

Reset pass root cho Centos 5.x

Khởi động centos

Màn hình boot Nhấn Enter

Chọn kernel /Vmlinux ….

Nhấn “ e “

Thêm S rồi nhấn Enter (Chuyển sang chế độ Single-User mode)

Xuất hiện màn hình

Nhấn “b” để boot lại

Thay đôi pass :

Passwd root

Nhập pass mới

Nhập lại .

Exit.

OK

Bảo vệ máy chủ linux khỏi truy cập vật lý

Đặt Pass cho bios

Đặt pass cho GRUB Boot loader

Enable xác thực cho single-User mode

Vô hiệu hóa các phím nóng lúc khởi động

Đặt thời gian cho login shell

Vô hiệu hóa Ctrl + Alt + Delete

Đặt pass cho GRUB Boot loader

Enable xác thực cho single-User mode

Vô hiệu hóa các phím nóng lúc khởi động

Đặt thời gian cho login shell

Vô hiệu hóa Ctrl + Alt + Delete

- Đặt Pass cho bios

- Đặt pass cho GRUB Boot loader

#1: Tạo pass cho Grub

Tạo pass định dạng MD5

# grub-md5-crypt

# grub-md5-crypt

Output:

Password:<ENTER-YOUR-PASSWORD>

Retype password:<ENTER-YOUR-PASSWORD>

$1$NYoR71$

Lưu ý copy ($1$NYoR71$

#2 Thêm MD5 Password vào Grub Configuration File

Với

Debian GNU/Linux file cấu hình Grub nằm ở /boot/grub/menu.lst.

(Red Hat / Fedora ở /boot/grub/grub.conf file)

# vi /boot/grub/menu.lst

Thay đổi file , thêm dòng sau vao :

password --md5 $1$NYoR71$

Như sau :

# vi /boot/grub/menu.lst

Thay đổi file , thêm dòng sau vao :

password --md5 $1$NYoR71$

Như sau :

default 0

timeout 5

password --md5 $1$NYoR71$

title

Debian GNU/Linux, kernel 2.6.13.4-cust-en-smp

root (hd0,0)

kernel /boot/vmlinuz root=/dev/hda3

ro

savedefault

boot

Thứ Hai, 5 tháng 3, 2012

Update php 5.1 lên PHP 5.2

Trong centos 5.x thì phiên bản php là 5.1

Có thể sau khi cài phpMyadmin yêu cầu PHP 5.2 ta có thể update như sau :

Sửa file bằng lệnh utterramblings.repo

Có thể sau khi cài phpMyadmin yêu cầu PHP 5.2 ta có thể update như sau :

Sửa file bằng lệnh utterramblings.repo

nano -w /etc/yum.repos.d/utterramblings.repo

Thêm đoạn sau vào :

[utterramblings] name=Jason's Utter Ramblings Repo baseurl=http://www.jasonlitka.com/media/EL$releasever/$basearch/ enabled=1 gpgcheck=1 gpgkey=http://www.jasonlitka.com/media/RPM-GPG-KEY-jlitka

cuối cùng gõ lệnh :

yum update php -y

Đăng ký:

Nhận xét (Atom)